Photo de Un Ensemble Dicônes Dentité De Base De Données, réseau de base de données hiérarchie des données sécurité de base de données hébergement de base de données partage de base de

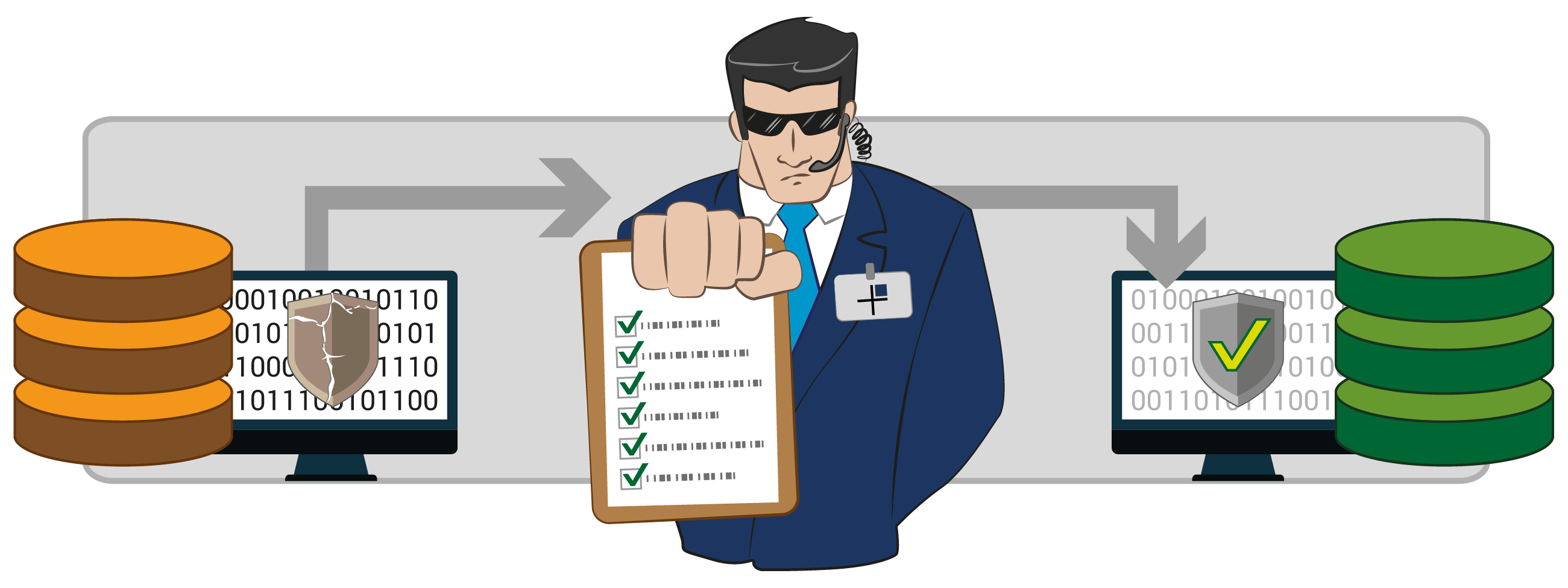

Photo de Données De Base De Données Financières De La Sécurité Des Donnée, technologie, financier, cryptage Illustration images free download - Lovepik | 400147554

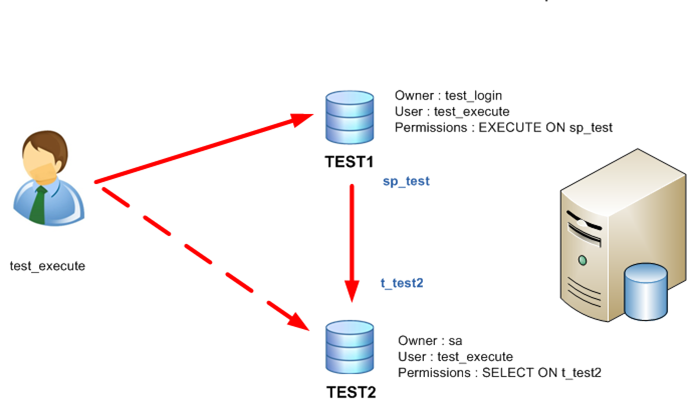

SQL Server et sécurité : Autoriser et sécuriser les accès cross-databases à l'aide des propriétaires de bases de données | David Barbarin

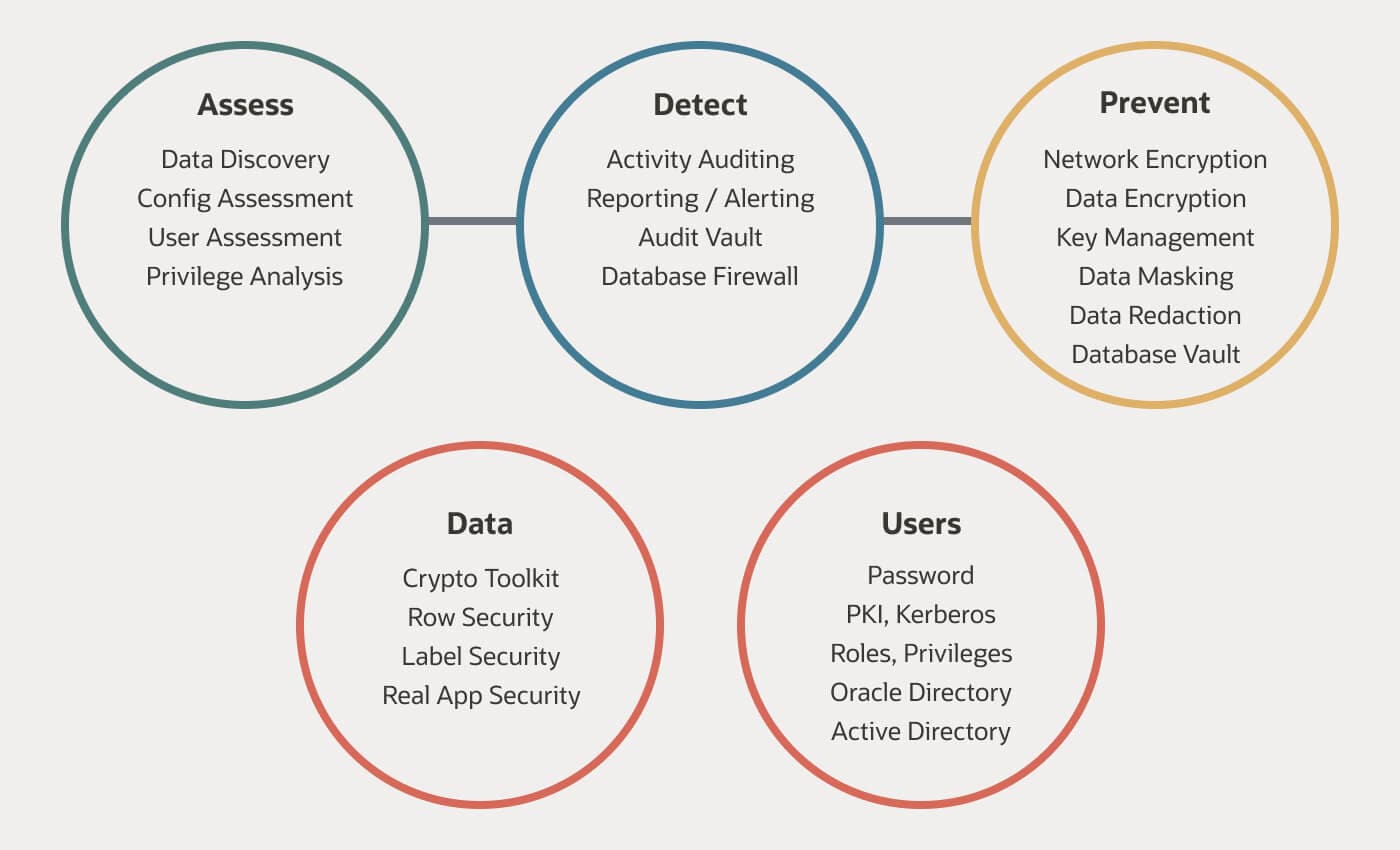

Affiche la sécurité de la base de données. Mot pour les contrôles de sécurité pour protéger les bases de données contre les compromis Tableau blanc vierge avec ordinateur portable placé sur le

Amazon.fr - Sécurité des bases de données multimédia: cas des images médicales - IDRISSI KHAMLICHI, Youness - Livres